Bây giờ, bạn có thể ngồi ở một quán Starbucks hoặc phòng chờ sân bay và làm việc như thể bạn đang sử dụng một dịch vụ Internet riêng tư. Tuy nhiên, không nên thực hiện các công việc cá nhân ở đây, chẳng hạn ngân hàng từ xa, trừ khi phiên truy cập được mã hóa bằng phần mở rộng HTTPS Everywhere.

Cách duy nhất để tin tưởng một nhà cung cấp VPN là ẩn danh ngay từ đầu. Nếu bạn thực sự muốn ẩn danh hoàn toàn, đừng bao giờ sử dụng kết nối Internet có thể được liên kết với bạn (tức là các kết nối bắt nguồn từ nhà, văn phòng, nhà bạn bè, phòng khách sạn do bạn đứng tên đặt chỗ, hay bất kỳ thứ gì khác liên quan đến bạn). Hồi những năm 1990, tôi bị bắt khi FBI lần theo tín hiệu điện thoại di động dẫn đến nơi ẩn náu của tôi ở Raleigh, Bắc Carolina. Vì vậy, nếu bạn muốn tránh các cơ quan chính phủ, đừng bao giờ truy cập thông tin cá nhân bằng điện thoại ẩn danh ở cùng một địa điểm. Để tàng hình được, mọi hoạt động thực hiện trên thiết bị ẩn danh phải được tách biệt hoàn toàn. Nghĩa là không có siêu dữ liệu nào từ thiết bị đó có thể liên kết với danh tính thực của bạn.

Bạn cũng có thể cài đặt VPN trên thiết bị di động. Cả Apple và Android đều có hướng dẫn cách làm.

Nếu bạn làm theo lời khuyên của tôi trong cuốn sách cho đến lúc này, tức là bạn đã làm tốt hơn nhiều so với người bình thường rồi đấy. Hầu hết các hoạt động sử dụng Internet của bạn bây giờ sẽ được an toàn, không bị nghe lén hay chịu sự thao túng của kẻ xấu.

Tài khoản mạng xã hội của bạn cũng vậy. Facebook sử dụng https cho tất cả các phiên truy cập.

Email thì sao? Google cũng vừa mới chuyển sang chỉ dùng https. Phần lớn các dịch vụ webmail và dịch vụ nhắn tin tức thời cũng đã và đang làm theo họ. Thực ra, hầu hết các website lớn – Amazon, eBay, Dropbox – bây giờ đều đã sử dụng https.

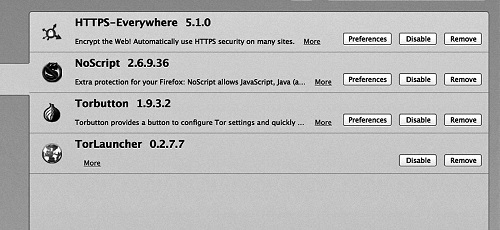

Để ẩn danh, tốt nhất là nên bảo vệ quyền riêng tư của bạn theo nhiều lớp. Nguy cơ lưu lượng dữ liệu của bạn bị người lạ nhìn thấy trong một mạng công cộng sẽ giảm xuống tỉ lệ thuận với số lớp bảo mật bổ sung mà bạn sử dụng. Ví dụ, từ mạng Wi-Fi công cộng, hãy truy cập dịch vụ VPN trả phí, sau đó truy cập Tor bằng tiện ích HTTPS Everywhere được cài đặt mặc định trong trình duyệt Firefox.

Như vậy, mọi hoạt động trên mạng của bạn sẽ được mã hóa và rất khó theo dõi.

Giả sử bạn chỉ muốn xem dự báo thời tiết và không có hoạt động gì liên quan đến tài chính hay các vấn đề cá nhân, và bạn đang sử dụng máy tính xách tay cá nhân bên ngoài mạng nhà riêng – điều đó sẽ an toàn, đúng không? Một lần nữa, không hẳn. Bạn vẫn cần phải thực hiện một số biện pháp phòng ngừa đấy.

Trước tiên, hãy tắt Wi-Fi đi. Tôi nói nghiêm túc đấy. Nhiều người có thói quen để Wi-Fi trên máy tính xách tay ở chế độ bật ngay cả khi không có nhu cầu sử dụng. Theo các tài liệu do Edward Snowden công bố, Cơ quan An ninh Truyền thông Canada (CSEC) có thể xác định được danh tính của du khách đi qua các sân bay Canada chỉ bằng cách ghi lại địa chỉ MAC của họ, vốn là thứ mà bất kỳ máy tính nào đang tìm kiếm yêu cầu dò mạng từ các thiết bị không dây đều có thể đọc được. Ngay cả khi bạn không kết nối, địa chỉ MAC vẫn có thể bị thu thập. Vì vậy, nếu không có nhu cầu sử dụng Wi-Fi, hãy tắt nó đi. Như chúng ta đã thấy, sự tiện lợi thường là kẻ thù của sự riêng tư và an toàn.

Tới lúc này, chúng ta vẫn chưa bàn sâu về một vấn đề quan trọng – địa chỉ MAC. Địa chỉ này là duy nhất đối với bất kỳ thiết bị nào bạn đang sử dụng. Và nó không phải là vĩnh viễn; bạn có thể thay đổi nó.

Tôi sẽ cho bạn một ví dụ.

Trong Chương 2, tôi đã nói về việc mã hóa email bằng PGP. Nhưng điều gì sẽ xảy ra nếu bạn không muốn thực hiện quy trình phiền phức ấy, hay nếu người nhận không có khóa PGP công khai để bạn sử dụng? Có một cách bí mật khác để trao đổi qua email: sử dụng thư mục nháp trong tài khoản email dùng chung.

Đây là cách liên lạc giữa cựu giám đốc CIA David Petraeus với Paula Broadwell, tình nhân đồng thời là người viết tiểu sử cho ông. Vụ bê bối này bị lộ sau khi Petraeus kết thúc mối quan hệ tình cảm ngoài luồng này và nhận thấy có người gửi email hăm dọa đến một người bạn của ông. Khi FBI điều tra, họ không chỉ phát hiện ra rằng những lời đe dọa đó đến từ Broadwell, mà còn biết được rằng cô có gửi cho Petraeus những thông điệp tình tứ.

Điều thú vị ở đây là các thông điệp giữa Broadwell và Petraeus không được gửi đi mà nằm ở thư mục nháp của tài khoản email “ẩn danh.” Trong trường hợp này, email không đi qua các máy chủ khác để đến tay người nhận, vì vậy không có cơ hội chặn email. Và về sau, nếu có người truy cập được vào tài khoản này, sẽ không có bằng chứng nào cả, nếu như bạn xóa email và dọn sạch thùng rác từ trước đó.

Broadwell cũng dùng một máy tính riêng để đăng nhập vào tài khoản email “ẩn danh” của mình. Cô không truy cập website email từ địa chỉ IP ở nhà riêng. Như thế sẽ quá lộ liễu. Thay vào đó, cô đến nhiều khách sạn khác nhau để thực hiện liên lạc.

Tuy đã vất vả giấu mình như vậy, song Broadwell vẫn không thể tàng hình. Theo tờ New York Times, “vì tài khoản của người gửi đã được đăng ký ẩn danh, nên các nhà điều tra phải sử dụng các kỹ thuật pháp y máy tính – bao gồm kiểm tra các tài khoản email khác đã được truy cập từ cùng một địa chỉ máy tính trên – để xác định người viết email.”

Các nhà cung cấp dịch vụ email như Google, Yahoo, và Microsoft lưu lại bản ghi về các phiên đăng nhập của người dùng trong hơn một năm, và những thông tin này tiết lộ địa chỉ IP cụ thể mà người dùng đã đăng nhập. Ví dụ, nếu bạn từng sử dụng Wi-Fi công cộng ở Starbucks, địa chỉ IP sẽ tiết lộ vị trí thực của cửa hàng đó. Mỹ hiện cho phép các cơ quan thực thi pháp luật thu giữ những bản ghi này từ các nhà cung cấp dịch vụ email – tất cả chỉ với một trát hầu tòa, chưa cần đến thẩm phán.

Như vậy, các nhà điều tra nắm được vị trí của từng địa chỉ IP đã liên hệ với tài khoản email “ẩn danh” trên, sau đó đem khớp với thông tin về địa chỉ MAC của thiết bị mà Broadwell sử dụng được lưu trong nhật ký kết nối của bộ định tuyến tại các địa điểm đó.

Nhờ sự hậu thuẫn là quyền lực của FBI (đây là một vấn đề lớn, bởi vì khi đó Petraeus vẫn đang là Giám đốc CIA), các đặc vụ có thể tìm kiếm trong tất cả các file nhật ký của bộ định tuyến cho từng khách sạn để xem địa chỉ MAC của Broadwell xuất hiện khi nào. Hơn nữa, họ còn có thể chỉ ra rằng vào những ngày cụ thể, Broadwell là một khách đăng ký. Các nhà điều tra cũng lưu ý rằng tuy đăng nhập vào các tài khoản email này, song Broadwell chưa bao giờ thực sự gửi một email nào đi cả.

Khi bạn kết nối với mạng không dây, thiết bị mạng không dây sẽ tự động ghi lại địa chỉ MAC trên máy tính của bạn. Địa chỉ MAC tương tự như một số sê-ri được gán cho card mạng[75] của bạn. Để ẩn danh, trước khi kết nối với bất kỳ mạng không dây nào, bạn phải thay đổi địa chỉ MAC thành một địa chỉ không liên quan đến bạn.

[75] Card mạng (network card): Hay còn gọi là card giao tiếp mạng (network interface card), là một bản mạch cung cấp khả năng truyền thông mạng cho một máy tính.

Để ẩn danh, bạn phải thay đổi địa chỉ MAC mỗi lần kết nối với mạng không dây, như vậy việc tìm ra mối tương quan giữa bạn với các phiên truy cập Internet của bạn sẽ trở nên khó khăn. Trong quá trình này, không nên truy cập vào bất kỳ tài khoản trực tuyến cá nhân nào vì điều đó có thể ảnh hưởng tới tính ẩn danh của bạn.

Các hướng dẫn thay đổi địa chỉ MAC tùy thuộc vào từng hệ điều hành – Windows, Mac OS, Linux, thậm chí cả Android và iOS. Mỗi khi kết nối với mạng công cộng (hoặc riêng tư), hãy nhớ thay đổi địa chỉ MAC của mình. Sau khi khởi động lại, máy sẽ được trả về địa chỉ MAC ban đầu.

Giả sử bạn không có máy tính xách tay và buộc phải sử dụng máy tính công cộng – có thể là ở một quán cà phê, thư viện, hay thậm chí là ở khu dịch vụ văn phòng trong một khách sạn cao cấp. Bạn cần làm gì để bảo vệ bản thân?

Khi đi cắm trại, tôi tuân theo quy tắc “không để lại dấu vết” – nghĩa là nơi hạ trại phải trông giống như khi tôi mới đến. Điều này cũng đúng với các thiết bị máy tính công cộng. Sau khi bạn rời đi, không ai được biết bạn từng ở đó.

Điều này đặc biệt đúng ở các triển lãm thương mại. Một năm nọ, tôi tới dự Triển lãm Điện tử Dân dụng thường niên và thấy một dãy máy tính công cộng xếp hàng để khách tham gia có thể vào kiểm tra email trong thời gian ở đây. Tôi còn thấy cả cảnh này trong hội nghị an ninh RSA thường niên ở San Francisco. Nhưng đây là một ý tưởng tồi, vì một số lý do.

Thứ nhất, đây là những máy tính đi thuê, được đem đi sử dụng từ sự kiện này đến sự kiện khác. Có thể người ta đã làm sạch máy, cài đặt lại hệ điều hành, nhưng có khi là chưa.

Thứ hai, chúng thường vận hành với quyền quản trị viên, có nghĩa là người tham dự hội nghị có thể cài đặt bất kỳ phần mềm nào tùy ý – kể cả những phần mềm độc hại như keylogger, có thể lưu trữ thông tin tên người dùng và mật khẩu của bạn. Trong công tác bảo mật, chúng tôi có nguyên tắc “đặc quyền tối thiểu,” nghĩa là máy chỉ cấp cho người dùng những đặc quyền tối thiểu mà họ cần để thực hiện công việc. Việc đăng nhập vào máy công cộng với quyền quản trị hệ thống, vốn là chế độ mặc định ở một số máy công cộng, là vi phạm nguyên tắc đặc quyền tối thiểu và sẽ chỉ càng làm gia tăng nguy cơ rằng bạn đang sử dụng một thiết bị đã bị nhiễm phần mềm độc hại. Giải pháp duy nhất ở đây là hãy sử dụng tài khoản khách với các đặc quyền hạn chế, nhưng hầu hết mọi người đều không biết cách thực hiện điều này ra sao.